Adresse IP

l'adresse IP est unique attribuée à chaque appareil d'une communauté d'ordinateurs utilisant IP comme protocole (c'est-à-dire qu'il ne peut y avoir deux ordinateurs sur le même réseau avec la même adresse IP)

en outre, l'adresse postale (nom, premier appel, route, numéro, code postal et ville) permet de découvrir de manière unique un destinataire. Comme pour l'adresse postale, vous devez d'abord reconnaître l'adresse IP de l'ordinateur avec lequel vous voulez parler. L'adresse IP se présente le plus souvent sous la forme de 4 chiffres (entre zéro et 255) séparés par des points. Par exemple de l'addresse ip : 204. 35. 129. 3

pourquoi chaque variété passe-t-elle de zéro à 255 ? Du fait que les huit bits de l'octet correspondent à 2 8 mélanges soit 256 possibilités (zéro à 255 ). Donc, pour ipv4, les 4 octets de l'adresse ip constituent au maximum quatre 294 967 296 (soit 2,32 ) adresses qui peuvent donc être attribuées simultanément.... En théorie. De nos jours insuffisant, bientôt arrivera l'ipv6 !

Structure de l'adresse IP.

En réalité, l'adresse IP comprend 2 enregistrements importants :

la variété du réseau auquel appartient la machine (c'est l'équivalent de "l'appel de rue" dans une prise classique, à la différence qu'ici l'appel de rue s'exprime sous forme de chiffres)

la variété du système au niveau de la communauté (c'est l'équivalent de la variété d'une maison dans une avenue dans un marché conventionnel)

notez que les numéros primaires constituent la portée du réseau et les ultimes le numéro de la machine sur la communauté. La distribution est constante grâce à une autre organisation de 4 numéros : le masque de sous-réseau (voir ci-dessous). Par exemple, dans l'adresse IP face à 192. 168. 1 . 5 :

192. 168. 1 correspond au numéro du réseau auquel appartient l'appareil

. Cinq (5) correspond à la quantité (nombres ) de machine sur le réseau 192. 168. 1

une autre instance, dans l'adresse IP avec 145. 227. 1. Cinq :

cent quarante-cinq (145). 227 correspond au numéro de la communauté à laquelle appartient au machine

. 1. 5 correspond à la quantité du machine au réseau 145. 227

masques de sous-réseau.

Dans le cadre de l'adresse IP, la définition des nombres similaires à la portée du réseau et des personnes similaires à la grande variété de machines sur le réseau n'est pas constante.

Certains de l'institution de quatre chiffres de l'adresse IP, pour reconnaître ce qui correspond à la quantité de réseau et ce qui correspond à la portée du gadget au niveau du réseau, nous utilisons tout autre groupe de quatre chiffres appelé "masque de sous-réseau" .

Le précepte du masque, pour le placer sûrement, est le suivant : alors qu'un certain nombre à l'intérieur des masques est 255, la plage correspondante de l'adresse IP fait partie de la plage du réseau, tandis qu'une variété à l'intérieur du masque est nulle, la la grande variété correspondante de l'adresse IP fait partie du numéro de système. (en vérité, le masque est utilisé pour effectuer une opération logique au niveau du bit avec l'adresse IP)

par exemple :

l'adresse IP = 192. 168. 1. 5

les masques de sous-réseau sont : 255. 255. 255 . Zéro

donc le numéro de communauté (réseau ) est 192. 168. 1 et la quantité de machine est . Cinq (5)

tous les autres exemples : si maintenant, nous avons :

l'adresse IP avec = 192. 168. 1. 5

le masque de sous-réseau est : 255. 255. 0. 0

alors la portée du réseau est de 192. 168 et la grande variété du système est de . 1. 5

si le masque est 255. 255. 0. 0, alors il peut y avoir 65536 adresses disponibles dans l'idée (mais 65534 dans l'exercice - adresse réseau et adresse de diffusion)

si le masque est 255. 255. 255. Zéro, alors il peut y avoir 255 adresses à avoir sur le réseau

Qui définit les paramètres de la communauté (adresse IP, sous-masque, etc.) ?

Il est tout à fait possible de configurer manuellement une communauté à proximité. Mais cela peut être ardu, même si c'est très instructif. Mais la manière la plus simple est de permettre que les choses se déroulent automatiquement à l'aide d'un routeur qui distribue dynamiquement (routinièrement) les adresses au matériel connecté.

qu'utilisons-nous pour les petits réseaux ?

Pour un petit réseau de quartier privé, il est largement recommandé d'utiliser des adresses de "classe c privée", par ex. G. De 192. 168. 0. 1 à 192. 168. 255. 254 avec 255. 255. 255. 0 comme masque spécifiquement : dans une communauté non publique, les adresses se terminant par . 0 et . 255 sont réservés au tracé du réseau et doivent être évités. Exemples

Adresse IP de l'ordinateur 1 ordinateur 2 adresses IP avec masques de sous-réseau

192. 168. Zéro. 1 pour ordi 1 --192. 168. 0. 2 pour ordi 2 avec masque 255. 255. 255. Zéro

192. 168. 10. 1 pour ordi 1 -- 192. 168. 0. 3 pour ordi 2 comme masque 255. 255. 0. Zéro

les box-routeurs fai ont le plus souvent une adresse IP se terminant en 1 ou 254 qui correspond également à l'adresse de la "passerelle"

ex : chez free, par défaut, l'ip de la freebox est : 192. 168. 0. 254

à réaliser : vous pouvez le modifier pour votre interface de gestion, il peut être 192. 168. Zéro. 1 ou 192. 168. 1. 1 (cas de FAI ou de routeurs différents)

comprendre votre IP externe (dynamique ou non ?)

-via un site comme my-ip ou zebulon

La façon de réaliser votre adresse IP à proximité?

-utilisez la commande ipconfig /all . Aide de Zebulon

home windows 7: cliquez correctement sur l'icône de connexion "réseau et partage central"> connexion à l'emplacement local> informations

home windows 8 : cliquez avec le bouton droit sur l'icône de connexion > réseau ouvert et milieu de partage > ethernet > wifi > info

toutes les variantes :

cliquez sur au "démarrer", sur "exécuter", entrez "cmd" puis cliquez sur "assez bon". Avec Windows 10, tapez « cmd » ici pour rechercher et sélectionnez « invite de commande »

dans la fenêtre, saisissez la commande (en respectant l'écart ) :

ipconfig /all

puis appuyez sur la touche "entrée" de votre clavier.

Pour finir : votre configuration ip perso :

Carte réseau? Wifi ou ethernet ? Adresse physique (ou mac):

dhcp activé : sûr / non

ip faire face à:.................................. ............ ... Dynamique ou constante

masque de sous-réseau :

défaut

passerelle : serveurs DNS :

l'adresse IP de votre routeur de terrain

champ ip interne : ............................ Dynamique ou constante

champ ip externe : .............................. Dynamique ou fixe

(voir avec http://www.Mon-ip.com/ ) qui attribue les adresses ip ? Pour la machine Internet à peindre, les soi-disant adresses IP publiques doivent toutes être distinctes parmi les 4 milliards de combinaisons légales via les 32 bits de l'adresse. L'augmentation rapide du réseau rend impossible ou inutile d'attribuer des adresses IP publiques uniques à toutes les machines sur Internet.

L'iana (l'autorité des numéros assignés sur Internet -une entreprise commerciale qui attribue des adresses Internet-) a donc créé 3 blocs d'adresses, dites non publiques : -

classe A : 10. Zéro. 0. Zéro à 10. 255. 255. 255

-Classe B : 172. 16. Zéro. Zéro à 172. 31 . 255. 255

- Classe C: 192. 168. Zéro. 0 à 192. 168. 255. 255 => élégance standard ( la classe plus utilisé ).

Ces blocs d'adresses personnelles ne sont pas routés sur Internet et l'utilisation de ces adresses est libre au sein d'un réseau local. Vous pouvez donc les attribuer comme bon vous semble dans votre communauté personnelle de proximité.

Pour appliquer l'inventaire des adresses publiques actuelles, les FAI fournissent une seule adresse IP publique accessible sur Internet dans la plupart des offres client. Dans le cas où vous n'auriez qu'un seul système, il n'y a peut-être pas de problème, mais dès que vous avez plusieurs machines, vous devez attribuer des adresses privées, extraites des blocs ci-dessus. Cette réponse a un inconvénient majeur : les machines avec des adresses personnelles ne peuvent plus communiquer immédiatement avec l'Internet public.

Il est donc bien nécessaire de découvrir une méthode simple de contournement utilisable avec tous les routeurs clients : nat. (voir ce mot)

Adresse MAC

mac adresse est l'adresse physique précise d'un matériel d'interface réseau. La première moitié du mac adresse indique le fabricant ( le numero du fabriquand ) . Pour cela une carte réseau, un routeur, un transfert, une clé usb wifi... doit avoir une adresse mac.

- instance d'une adresse mac : 7e:facebook:fifty six:a2:af:89 (6 octets en bureaucratie hexadécimale)

- pourquoi est-ce ? Plus simple au niveau du réseau local, l'adresse est transmise à chaque paquet d'enregistrements pour faciliter la transmission. Peut également être utilisé pour filtrer le droit d'accès à tout appareil souhaitant se connecter à un réseau.

- Coment connaître une adresse mac ?

Cliquez sur le bouton "commencer", cliquez sur "exécuter", tapez "cmd" et cliquez sur "ok".

• dans la fenêtre, saisissez la commande ipconfig /all puis appuyez sur la touche « entrée » de votre clavier. •

L'adresse mac de votre carte réseau wifi se trouve dans la section connexion réseau sans fil de la carte ethernet. Liaison

nous parlons approximativement de " connexion Ethernet backhaul " : capacité qui connecte les unités avec un câble Ethernet. Ce terme est largement utilisé dans les configurations de maillage entre le routeur et les satellites, de sorte que les différents modules "satellites" peuvent être communiqués (le meilleur d'entre eux) via un câble ethernet. En fait, il existe différents systèmes de connexion ordinaires dans le backhaul Ethernet, les possibilités varient en fonction des producteurs :

- "megastar": d'une base à chaque satellite - chacun

détail lié à un autre (= en " guirlande" )

- tous les éléments liés via un virement

location (baux)

pour des raisons d'optimisation des sources communautaires, les adresses ip sont délivrées pour une durée limitée, appelée location. Un acquéreur qui voit sa location s'éteindre peut demander au serveur un renouvellement de la location. De plus, alors que le serveur voit un bail qui a expiré, il émettra un paquet pour inviter l'acheteur s'il veut amplifier sa location. Si le serveur ne reçoit plus de réponse valide, il rend l'adresse IP disponible. C'est le dhcp qui gère et optimise l'attribution des adresses ip en jouant sur la durée des locations.

But permanent DHCP?

Dhcp signifie Dynamic Host Configuration Protocol : c'est un protocole qui permet à un pc qui se connecte à une communauté de réaliser dynamiquement (c'est-à-dire sans intervention unique) sa configuration réseau ou encore d'attribuer les adresses ip sur les machines de façon automatique.

Le but du protocole dhcp est de simplifier l'administration d'un réseau : dans le cas qui nous intéresse, le dhcp peut se charger d'attribuer des adresses ip à chaque pc. Un employé permanent est chargé d'attribuer une adresse IP permanente à un système. Il évite en outre les problèmes de conflits d'ip qui surgissent lors de l'attribution d'adresses ip constantes fixées à l'étendue du protocole tcp/ip. C'est loin configuré l'utilisation des compléments

formation de faisceaux : technologie permettant d'optimiser les performances globales sans fil, en détectant l'emplacement du récepteur et en amplifiant le signal dans sa direction, même lorsque les plages d'intensité diminuent dans différentes instructions.

box adsl : un champ est, selon une période prédominante utilisée en france, une sorte de conteneur servant d'équipement de terminaison de réseau, qu'un fournisseur d'accès internet (fai) propose à ses abonnés haut débit (via adsl ou câble) pour en bénéficier du triple play (internet, téléphonie ip et ip tv), et d'autres fonctionnalités réseau (modem, routeur, passerelle, commutateur, accès sans fil au facteur).

- le routeur au sein de la communauté voisine

- choisissez votre box, routeur ou matériel ap

- configurer un routeur en tant qu'ap wifi

- obtenez un droit d'entrée sur votre conteneur pour le configurer

- réseau de voisinage avec conteneur et routeur

bssid

le facteur d'accès wifi est diagnostiqué à l'aide de son bssid (identifiant de l'ensemble d'opérateurs de base, il s'agit de l'adresse mac du point d'accès

câble réseau ou câble ethernet ou câble rj 45 un câble communautaire est composé de 4 paires de fils torsadés et sert à transmettre des faits pour s'assurer que le gadget communique sur une communauté stressée. La longueur maximale du câble doit être d'une centaine de mètres. Le protocole de conversation utilisé est : ethernet ou ieee 802. Trois protocoles

Canal Wi-Fi

L'approche sans fil, comme toutes les stratégies Wi-Fi, doit utiliser une partie limitée de la bande de fréquences, un bon moyen de limiter les interférences d'autres appareils. Sans être rigoureusement similaires à travers le globe, les fréquences de la bande ism (2,4 GHz) autorisées pour le Wi-Fi par les différents états sont néanmoins assez homogènes. Pour parler, tous les gadgets d'un réseau wifi doivent utiliser le même canal

Dans les réseaux wifi en mode infrastructure (utilisation d'un get droit d'entrée au facteur), cela dépend du canal défini lors du get admission au facteur. Pour avoir un rythme effréné, il est fortement recommandé d'utiliser le canal 1, le canal 6 et le canal onze. Certes, les canaux sans fil se chevauchent et il vaut mieux être sur un canal inutilisé.

Carte réseau Ethernet

la carte communautaire rj45 est l'outil qui permet à l'ordinateur portable de communiquer avec d'autres machines sur un réseau local. Un câble rj45 (câble ethernet) est relié à cette carte communautaire.

carte Wifi:

carte la carte wifi est un outil qui permet à un ordinateur de communiquer avec différentes machines sur une communauté sans fil à proximité ou de se connecter à un hotspot. Selon le standard de la carte wifi (b, g et n) la vitesse de transmission des informations varie de 11 mbps pour la b généralisée à 300 mbps pour la n populaire. La carte wifi existe en plusieurs codecs : pci, pci-e , usb,...

Clé de cryptage wifi (wep/wpa...) en matière de wi-fi, les faits passant entre deux machines d'une même communauté sont cryptés à l'usage de l'un des protocoles wep, wpa ou wpa2. Ces protocoles (du plus ancien au plus récent) utilisent des algorithmes de chiffrement exclusifs et principalement des clés de tailles différentes.

Le protocole wep (stressed equivalent privateness) utilise une clé d'une période de soixante-quatre à 256 bits, dont 24 ne sont pas utilisés pour le chiffrement. C'est milles une clé d'une durée de cinq à 29 caractères. L'algorithme utilisé à l'intérieur du cryptage a un point faible remarquable qui est très facilement exploité de nos jours par le biais de hackers (quelques minutes suffisent pour reconstituer la clé wep)

le protocole wpa Offre une bien meilleure sécurité de scène que wep. Mais, il utilise l'algorithme de chiffrement égal, mais un tkip (protocole d'intégrité de clé temporelle) a été introduit, ce qui le rend très difficile à reconstruire. Dans les configurations les plus courantes, le mode non public est utilisé avec la psk (clé pré-partagée) qui permet l'utilisation d'une clé alphanumérique usuelle d'une période d'au moins 32 caractères ce qui offre un niveau de sécurité tout à fait acceptable

Le protocole wpa2, cependant, utilise un ensemble de règles de cryptage beaucoup plus puissant, utilisé dans le cryptage de documents sensibles et ayant une clé complètement robuste. C'est le protocole wpa actuel à la mode pour protéger votre réseau wlan. Conclusion : il faut donc utiliser une clé wpa2 !

supplément : comment ça marche clubic

p. C

fournisseur de ligne électrique (%) permet aux informations numériques d'être transmises localement via les détaillants électriques via des adaptateurs (prises). Installation d'un p. La communauté C est rapide et propre. Powerline peut remplacer le wifi ou un câble Ethernet prolongé.

dbm et dbi (concerne le wifi)

fee en dbm exprime l'électricité de transmission d'une carte wifi. Pour les statistiques, un coût en dbm peut être converti en watts conformément à une formule logarithmique. 0dbm est 1mw, 10dbm est 10mw, -10dbm est zéro. 1mw, et ainsi de suite. Plus ces frais sont proches de -30 dbm, plus le signe wifi est fort. Un signe -55 dbm est plus fort qu'un signal -70 dbm. Le coût Dbi exprime l'avantage de l'antenne wifi.

En termes simples, plus une antenne a un grand avantage (un coût énorme en dbi), plus elle va transmettre. Cependant, plus il a un gros avantage, plus sa directivité est élevée, et moins il sera susceptible d'émettre dans toutes les directions (que ce soit sur l'avion horizontal ou vertical, après ça dépend au niveau de la forme de l'antenne) .

En incluant l'énergie d'émission de l'équipement en dbm et le gain de l'antenne en dbi, nous obtenons ce qu'on appelle la pire ou la puissance d'émission totale.

Protocole de configuration d'hôte dynamique DHCP

protocole communautaire dont le rôle est de s'assurer de la configuration réseau d'un appareil en attribuant de manière robotique une adresse IP et un masque de sous-réseau. DHCP peut également configurer l'adresse de la passerelle par défaut, les serveurs de noms DNS, etc. Le protocole DHCP est notamment utilisé pour distribuer des adresses IP sur un réseau. Les adresses IP sont émises avec une date de début et une date de fin de validité.

Cela évite au consommateur d'avoir à configurer manuellement les adresses IP de son réseau. L'attribution prend en compte les adresses IP définies manuellement (souvent, une plage de gestion est réservée aux adresses IP manuelles). Attention, dans le cadre d'une communauté lan, il faut au plus un fournisseur dhcp (en précepte sur le domaine routeur)

dmz

alors que certaines machines de la communauté interne doivent être accessibles de l'extérieur (serveur web, serveur de messagerie, serveur ftp, etc.), il peut être utile de créer un espace numérique, accessible à la fois à la communauté interne et depuis l'extérieur, sans risquer de compromettre la sécurité du réseau intérieur.

On parle alors de « zone démilitarisée » ( dmz ) pour désigner ce quartier isolé des forfaits d'hébergement de sites Internet mis à la disposition du public. La dmz agit ainsi comme une " région tampon " entre la communauté interne à couvrir et le réseau externe via un pare-feu. Il s'agit donc bien d'un sous-réseau séparé de la communauté de voisinage et isolé de celle-ci et du réseau à l'aide d'un pare-feu. Ce sous-réseau intègre les machines accessibles depuis le réseau (ex. serveur internet, serveur de messagerie), et qui n'ont pas besoin d'accéder au réseau local.

Source dmz supinfo

le dmz ne concerne pas les réseaux locaux personnels (sauf pour les geeks) mais plutôt les groupes. En effet, ouvrir tous les ports à une seule et même adresse IP est une opération volatile à utiliser avec avertissement. Par défaut, l'ip se termine par . Zero , une adresse IP en vue de ne jamais être attribuée. Pour créer un dmz correctement sécurisé, deux pare-feu doivent être utilisés. Le trafic principal que nous pourrions le plus pratique vers le col dmz. Le second ne laisse entrer que les visiteurs du site parmi le dmz et le réseau interne. Cette configuration est considérée comme plus à l'aise, car un pirate devra compromettre les machines pour accéder au réseau local.

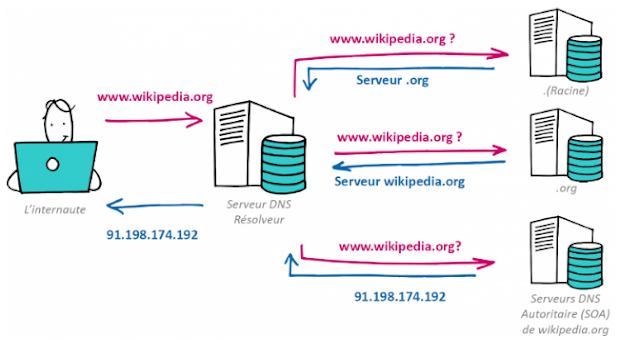

DNS :

dns = gadget de nom de zone :

il s'agit d'une porteuse permettant de traduire un appel de zone explicite en une adresse IP du système portant cet appel. Ex : 91. 198. 174. 192 <=> www. Wikipédia. Organisation

un serveur dns copine les 2 et garantit la corrélation. Que se passe-t-il lorsque vous naviguez avec votre navigateur ?

Pendant qu'un internaute trie un appel de site Web dans son navigateur (le client), il enverra une requête à un serveur d'appels à proximité (serveur DNS local) pour lui demander de localiser l'adresse IP idéale. Si le serveur local ne trouve pas l'adresse IP qu'il contient, il va lui-même envoyer une requête à un serveur de noms racine (serveur DNS racine), un bon moyen de renvoyer l'adresse IP du serveur de noms desservant le tld. Interrogé (.com par exemple)...

Pour effectuer ces opérations, on utilise de nombreux types de serveurs dns qui traduisent une url en un appel (adresse humainement compréhensible), en une adresse ip (compréhensible via les ordinateurs et les réseaux). Il est par conséquent indispensable de suggérer dans la configuration de votre box/routeur l'adresse des serveurs dns

les sociétés d'accès ont leur propre dns cependant il existe de nombreux serveurs dns très structurés sur le net

dans la configuration des routeurs-conteneurs, les adresses des serveurs dns sont constamment renseignées (le plus souvent automatiquement) mais vous pouvez les alterner. DNS c'est donc aussi :

- tous les organismes qui contrôlent . Noms de domaine Fr . . Com . Rapporter . Org. Nom . Données . Biz. ...

-un serveur qui connaît et gère les dns et ip (listing listing d'adresses net (url) qui garantit la correspondance appel/adresses ip). Admettez que les entreprises ont leur propre DNS, mais il existe de nombreux serveurs DNS extrêmement dépendants sur le net.

Vos serveurs DNS ?

A l'intérieur de la configuration des box-routeurs, les adresses des serveurs DNS sont continuellement indiquées (le plus souvent systématiquement)

essid améliore

plusieurs points d'accès wifi peuvent participer au même réseau wifi pour augmenter la couverture à proximité. L'appel de la communauté est alors appelé essid (extended provider set identifier) pour marquer la différence entre le droit d'entrée au point avec lequel le terminal cellulaire communique et le réseau "wifi" sur lequel il se trouve. FAI = fournisseur d'accès Internet (la période en anglais désignant un FAI est le fournisseur de services Internet (ISP) ou le droit d'accès Internet au fournisseur (IAP). L'accès au réseau Adsl donne généralement accès à la télévision et au téléphone mobile. vers les lignes fixes en france.c'est ce qu'on appelle les offres triple play.Avec l'association du téléphone mobile aux offres triple play, l'offre générale est transférée vers le quadruplay.

le fichier hosts est un fichier utilisé par la machine de travail d'un ordinateur portable lors de l'accès au réseau. Son rôle est d'accompagner les noms d'hôte avec les adresses IP. Lors de l'accès à une aide réseau via un appel de domaine, cet enregistrement est consulté avant d'accéder au serveur DNS et permet à la machine de réaliser l'adresse IP liée au nom de domaine sans avoir à répondre à une requête DNS. Cette technologie a beau être très vintage et, de plus, le fichier « hosts » est vide par défaut, rien n'empêche de l'utiliser pour accélérer l'accès à certains sites (domaines) par rapport au mécanisme dns, et singulièrement, pour barrage l'accès à d'autres sites (domaines).

hotspot ou hotspot sans fil , ou point wi-fi , est un droit d'accès wi-fi permettant de pointer vers des offres internet sur internet. Le hotspot (dans un café, un aéroport, une station d'enseignement, et bien d'autres.) présente ainsi l'accès à une communauté wi-fi wi-fi permettant aux utilisateurs de terminaux mobiles de se connecter à Internet. Le droit d'accès ainsi fourni peut être gratuit ou payant par l'utilisateur. Les opérateurs, à l'arrière des hotspots, sont connus sous le nom de wisp (wirelles internet service provider = wi-fi net issuer)

point d'accès 2. 0

pour vous connecter à un hotspot (gare ou aéroport, etc.), vous devez saisir des identifiants à chaque connexion, et répéter le geste à chaque fois que vous convertissez des bornes wifi. Le hotspot 2. Zero permet de connecter la communauté d'un opérateur téléphonique à celle d'une agence gérant les hotspots.

La communauté reconnaît automatiquement les smartphones de ses clients autorisés à s'y connecter, ce qui permet aux clients d'y accéder sans avoir à saisir de nom d'utilisateur ou de mot de passe. De cette façon, des réseaux wi-fi considérables peuvent être construits via l'ordre établi de hotspot 2. 0 dispersés dans les villes.

Cette interconnexion d'une quantité massive de facteurs d'accès sans fil via plusieurs accords d'itinérance permet aux clients de transférer de manière transparente entre les réseaux sans fil n'importe où. Les clients peuvent désormais se connecter mécaniquement non seulement aux hotspots de leur opérateur, mais également à ceux de tout opérateur ayant un accord d'itinérance avec leur opérateur d'origine, par exemple lors de tournées à l'étranger. 'à l'étranger.

Internet "network" est l'expression anglaise pour "network". En interconnectant tous les réseaux de la planète entre eux (armée, universités, gouvernements, organisations, droit d'accès aux fournisseurs, etc.), nous obtenons un réseau géant qui couvre une grande partie de la planète.

"net" = " inter-réseaux "

"Internet" est le moyen d'interconnexion de tous les reseaux du Monde. Le net n'est là que pour transporter vos enregistrements vers l'ordinateur de votre choix. Il ne fournit pas d'autre transporteur. Les données sont transportées selon des règles ou protocoles d'échanges verbaux : le protocole net (ip = "internet protocol"). On peut dire qu'ils sont acheminés par ip (c'est de loin le protocole ip qui se charge d'acheminer les paquets d'enregistrements vers le lieu de vacances).

Réseau local ou communauté informatique à proximité dans une zone limitée (domicile, immeuble, entreprise). Il utilise tcp/ip comme protocole et les connexions se font par câble ou wi-fi (radio). Mot de passe : ensemble de caractères utilisé comme moyen d'authentification pour montrer son identité lorsque l'on souhaite accéder à une aide informatique ou à un opérateur auquel l'accès est contraint et protégé.

maillage ou réseau maillé

une topologie maillée correspond à de nombreux liens point à facteur : chaque terminal peut être relié à tous les autres. Dans le cas de l'assurance sans fil, on parle d'une topologie « maillée ». La communauté maillée (ou mesh community) est une topologie communautaire qualifiant les réseaux (filaires ou non) dont tous les hôtes sont connectés peer to see sans hiérarchie logique, formant ainsi une forme à l'intérieur de la forme d'un filet. Par conséquent, chaque nœud doit acquérir, envoyer et relayer des statistiques.

technologie d'antenne mimo (entrée multiple, un couple de sortie) dans les réseaux wifi (et mobiles), qui consiste à utiliser de nombreuses antennes à la fois à l'alimentation (émetteur) et à la destination (récepteur). Les antennes présentes à chaque arrêt du circuit de communication sont mélangées pour minimiser les erreurs et optimiser le débit des faits. Cette époque permet au Wi-Fi d'effectuer plusieurs flux simultanément.

modem :

la communauté Internet et la communauté des téléphones portables sont des réseaux complètement séparés. Le réseau internet (et l'ordinateur) est le mieux à même de véhiculer des statistiques pc (informations numériques : des zéros et des uns). La communauté des smartphones est la plus apte à transporter des sons (votre voix, votre musique, etc.). Il faut donc un petit champ capable de convertir les zéros et les uns en sons et inversement : c'est un modem. Modem signifie modulateur/modulateur dém. Moduler, c'est créer un légitime (nous disons un signal) au pas des zéros et des uns. Démoduler, c'est trouver les zéros et les uns du signal. Par conséquent, votre ordinateur peut communiquer sur Internet via le réseau de téléphonie mobile avec modem. En réalité, c'est bien votre conteneur net qui fait office de modem : vous le branchez sur une prise téléphonique

nat (traduction d'adresse communautaire) en

réseau portable, un routeur est censé effectuer la traduction d'adresse réseau (nat) lorsqu'il adapte les adresses IP internes (non précises et souvent non routables) d'un intranet à une adresse externe unique et routable. Ce mécanisme permet notamment d'adapter un seul accès public extérieur visible sur le net à toutes les adresses d'un réseau privé, et s'affranchit ainsi de l'épuisement des adresses ipv4. Les combinaisons entre adresses non publiques (internes) et publiques (externes) sont enregistrées dans une table.

La fonction nat d'un routeur interprète une adresse IP privée d'alimentation interne en une adresse IP mondiale. Maximum de routeurs mis en place pour permettre à plusieurs machines de partager une adresse IP publique non mariée.

Par conséquent, chaque système de la communauté nécessitant l'accès à net get est configuré pour utiliser la passerelle nat (cette adresse IP de la passerelle est indiquée dans les paramètres tcp/ip). Pendant qu'un appareil du réseau fait une demande au réseau, la passerelle en fait la demande, reçoit la réponse, puis l'envoie au gadget qui a fait la demande. Pour la raison que la passerelle cache complètement l'adressage interne d'un réseau, le mécanisme de traduction d'adresse fournit une fonction de sécurité. En effet, pour un observateur extérieur à la communauté, toutes les requêtes semblent revenir de l'adresse IP de la passerelle. En fait, c'est bien le conteneur-routeur (ou plus exactement la passerelle) qui permet d'associer une adresse IP personnelle (par exemple 192.168.1.3) à une adresse IP publique routable sur Internet.

- pare-feu ou pare-feu :

machine protégeant un ordinateur portable ou un réseau des intrusions pirates en filtrant les connexions qui peuvent être légales, bloquées, rejetées... En fonction des ports utilisés. Ce filtrage peut être matériel en configurant le routeur, un proxy... Ou logiciel en utilisant un logiciel de pare-feu non public, y compris celui proposé par Windows ou tout autre.

passerelle (passerelle)

la passerelle par défaut (passerelle) permet de connecter des réseaux avec des protocoles uniques, à l'aide de requêtes de lecture, joue donc en plus une fonction de protection. C'est loin l'adresse IP de l'outil (généralement un routeur ou un conteneur) au niveau du réseau interne qui permet la connexion à un autre réseau externe (Internet). En fait, le terme gateway est utilisé pour désigner un modem-routeur ou box fai qui « route » vers la communauté.

puissance poe sur ethernet

ou force sur ethernet, est la technologie qui utilise des câbles ethernet rj45 pour fournir de l'électricité aux équipements poe, y compris les téléphones et les caméras ip, en conjonction avec la transmission de données. En s'assurant que la livraison électrique et l'autre ip enregistrent les paquets sur le même câble, on évite l'installation d'un double réseau (ip et électrique) et donc on se débarrasse de toutes les charges sous-jacentes. Il simplifie alors le travail d'administration.

Parmi les solutions poe, il y a des structures énergétiques qui respectent les directives standardisées sous l'appel ieee 802.3af (poe) et ieee 802.3at (poe+) et des systèmes passifs qui répondent le plus simplement aux spécifications propriétaires des producteurs positifs.

Poe actif/passif : les modèles de poe passifs sont souvent d'un très bon rapport qualité-prix, mais leurs performances globales sont limitées à 100 Mbps. La distance entre l'injecteur et l'outil électrique n'excède pas souvent les 30 m sans dégradation du signal, contrairement aux modèles énergétiques 100 Mbps ou Gigabit qui atteignent facilement les 100 m d'une liaison Ethernet classique.

Pour sélectionner le bon transfert, vous devez d'abord déterminer les gadgets que vous allez renforcer par poe. Certes, en plus de la grande variété de ports dont vous pourriez avoir besoin, vous devrez être conscient de la consommation électrique de chaque appareil car la consommation varie en fonction du caractère de l'appareil consommateur.

Un smartphone ip est souvent beaucoup moins gourmand qu'un appareil photo numérique communautaire ou qu'un hotspot wi-fi. Une fois que vous avez calculé l'apport de puissance nécessaire pour alimenter tous vos appareils, vous pouvez sélectionner le commutateur poe présentant une électricité électrique (également appelée ressources poe) égale ou supérieure à celle requise. Ensuite, il reste à décider si oui ou non vous avez besoin d'un transfert possible en ce qui concerne votre utilité, y compris en cohabitant entre un réseau de bureau et la téléphonie IP.

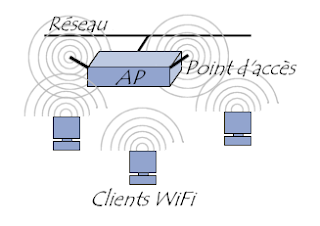

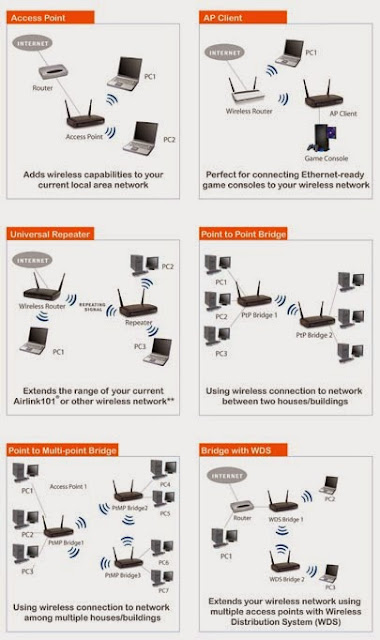

obtenir le droit d'entrée au point (ap)

outil qui crée un réseau Wi-Fi local en se connectant à un routeur stressé via un câble Ethernet et fournit un signal Wi-Fi. Un droit d'accès au facteur (facteur apforaccess) permet donc d'offrir l'accès à la communauté stressée à une communauté wifi. Le facteur d'accès est fréquemment intégré à la box ou au routeur. Un facteur d'accès sans fil permet donc de connecter sans fil les postes clients wifi (ordinateur, smartphone, outil dlna, etc.), mais également de s'inscrire dans un réseau local sollicité via un ou plusieurs ports rj45 offerts à la réception entrée au facteur (en outre appelé ap). On tient alors compte du fait que tous les routeurs wifi et que tous les conteneurs internet actuels sont des points d'accès wifi dotés de fonctions de routage et régulièrement d'un modem pour se connecter au net.

Les 3 principaux modes d'aps

une application permet des possibilités spéciales de configuration de la communauté wifi (variable en fonction du matériel utilisé). Un exemple

pont / passerelle

passerelle spécifique, qui est utilisée au sein d'une même communauté physique, pour connecter des réseaux de même nature. Un pont a un pied dans chaque communauté. Un pont analyse les adresses mac et ignore le protocole de communication ci-dessus, mais nécessite un même protocole sur chaque aspect du pont. mode "bridge" ou "bridge" = exclusif c'est-à-dire qui émet une préférence de configuration d'un routeur qui désactive la fonction de routage du routeur et permet de l'utiliser autrement (le plus souvent comme un ap, en vrai "bridge". . .) alors mettez votre conteneur ou votre routeur en mode pont.

Signifie désactiver le mode routeur afin que le terrain/routeur se transforme en un simple point d'accès wifi.

ports :

avec ip, nous envoyons et récupérons des paquets d'enregistrements d'un ordinateur à l'autre. Mais, plusieurs programmes tournent en parallèle sur le même ordinateur : un navigateur, un logiciel de messagerie électronique et un logiciel de lecture de radio internet. Si le PC reçoit un paquet IP, comment savez-vous à quel logiciel donner ce paquet IP ? On attribue des numéros de ports (portes) du pc dédiés à tel ou tel utilitaire

pour chaque port, divers lui est affecté, qui est codé sur seize bits, ce qui implique qu'il y a un maximum de deux à la force de 16 ports, c'est-à-dire. E. Soixante cinq 536 ports selon pc (de zéro à 65535). La liste des ports est divisée en 3 éléments nommés :

- ports reconnus, parmi zéro et 1023

- ports immatriculés, entre 1024 et 49151

- ports dynamiques ou non publics, parmi 49152 et 65535. Les ports fonctionnent essentiellement selon 2 protocoles de livraison de données

-udp : flottant unidirectionnel sans accusé de réception (comme l'envoi d'une lettre par mise en place)

- tcp : dérive avec double connexion entre machines (comme un appel téléphonique)

quelques ports tendances :

20 et 21 : ftp

25 : smtp (envoi de courrier)

quatre-vingts : http (internet)

quatre-vingt-un : à l'aise http

cent dix : pop trois (réception du courrier)

443 : http l'utilisation d'une surcouche de sécurité de type ssl : https

1027 : pour le suivi des enregistreurs vidéo

qui crée un socket qui identifie de manière unique un communiqué ex 204. 66. 224. 82: quatre-vingt

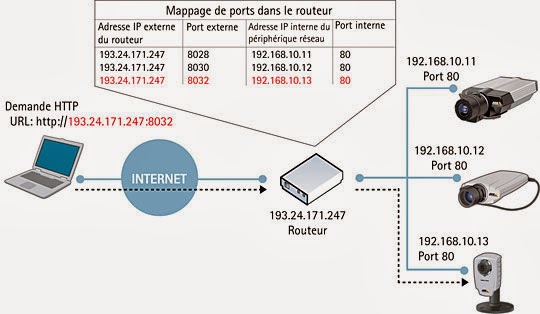

redirection d'un port ou transfert de port ou mappage de port

La redirection de port consiste à configurer la passerelle réseau (routeur) pour rediriger les paquets réseau reçus sur un port donné de la passerelle vers l'adresse IP de tout autre ordinateur ou système communautaire. Cela permet, entre autres, de proposer des systèmes informatiques en extérieur à une communauté d'accéder à des offres réparties sur plusieurs systèmes informatiques de cette communauté. Mais, afin de maximiser votre protection, les box sont préparées avec un pare-feu dont la configuration préalable bloque tout échange verbal initié de l'extérieur. Également appelées règles nat (traduction d'adresses réseau), ces redirections visent

définir une règle de transfert de port sur la passerelle, redirigeant tous les paquets acquis sur son port quatre-vingt (ou différent) vers un gadget sélectionné.

Rediriger un port signifie donc commencer une porte (appelée port) vers un port sur un morceau de système placé dans votre maison privée (lan). Ces ports correspondent généralement à des applications ou à des capacités. EXP

Il est donc jusqu'ici nécessaire de configurer la passerelle réseau (routeur) pour transmettre à un gadget spécifique du réseau interne, tous les paquets reçus sur un port spécifique. Ex : pour accéder à une caméra ip ou à un nas (port 80) depuis l'extérieur, il faudra définir une règle de redirection de port au niveau de la passerelle, redirigeant tous les paquets tcp reçus sur son port 80 vers le gadget 192. 168. 1. 4. Par conséquent, depuis l'extérieur, pour accéder à mon logiciel depuis le net, il me suffit de saisir l'adresse IP de mon champ de routeur observé au moyen de la variété de ports wan, ce qui donne le faire face à: http://soixante et un. 24. 115. 37: 80 pour accéder à nas diskstation

interfaces de configuration de transfert de port

(varie selon le matériel utilisé, utilise le parfait protocole tcp/udp, et gère le choix parfait des ports à ouvrir selon le matériel à configurer, port intérieur de l'appareil et extérieur du boitier pouvant être identiques ou extraordinaires)

exemple pour deux caméras IP à l'arrière d'un routeur pour chaque caméra numérique montée à l'arrière d'un routeur, un port (exceptionnel) devra être ouvert sur le routeur pour ignorer les flux audio et vidéo. Souvent, les caméras IP sont préréglées, par défaut, sur un port particulier (quatre-vingt/quatre-vingt-un/8001,...). Vous pouvez l'échanger via les utilitaires logiciels de la caméra et sélectionner tout port inutilisé. Attention à ce que ces ports ne soient pas déjà ouverts et configurés sur le routeur (vous ne pouvez pas avoir le même port ouvert deux fois) si c'est le cas, il faudra le modifier ! Approche : premiers ports ouverts sur le routeur.

Protocole

un protocole est une chaîne d'étapes à suivre pour permettre une conversation fluide entre deux systèmes informatiques. Le mouvement de l'information sur le net repose sur un ensemble de protocoles regroupés collectivement sous la période "tcp-ip" (protocole de manipulation de transmission/protocole Internet). La suite tcp/ip est l'ensemble des protocoles utilisés pour le transfert d'informations sur Internet. Il est entièrement basé sur le modèle osi (interconnexion de systèmes ouverts) qui est devenu une mode. Ce protocole est, en fait, une pile à sept couches,

chaque couche résout certains des problèmes liés à la transmission des enregistrements et offre divers services. Ex : dans la couche 7 de ce protocole circulent d'autres protocoles associés aux applications :

http : (protocole de transfert de contenu hyper textuel) : utilisé pour visualiser les pages Web. FTP : (protocole de changement d'enregistrement) : utilisez pour changer de fichier. SMTP : (simple mail switch protocol) : utilisé pour expédier les e-mails. Pop : à utiliser pour acquérir des e-mails

telnet : particulièrement utilisé pour contrôler les programmes d'aspect serveur dans les souches de commande

ip (protocole réseau) : le protocole IP vous offre un protocole lorsque vous vous connectez à un serveur. Procuration :

un serveur proxy est un ordinateur qui agit comme intermédiaire entre un navigateur Web et Internet dont la raison est de faire des requêtes au nom d'un ordinateur portable. Le mandataire participe à la sécurité de la communauté

. Utilité proxy:

les serveurs proxy permettent d'assouplir et d'améliorer l'accès aux pages Internet positives à l'aide de leur stockage en cache (ou reproduction). En conséquence, alors qu'un navigateur envoie une requête sur la requête d'une page Web qui est devenue anciennement stockée, la réaction et l'heure d'affichage sont avancées. Le consommateur accède plus rapidement à la page web et ne sature plus le proxy pour sortir. Les serveurs proxy renforcent la sécurité en filtrant les contenus Web et les logiciels malveillants. Ils permettent également de couvrir l'adresse IP de l'ordinateur grand public.

Source commentçamarche

réseau de quartier ( reseau local )

ou lanoflocal region network, est une communauté d'ordinateurs portables sur un espace restreint (habitation, immeuble...) tel que les terminaux qui y participent (systèmes informatiques, etc.) s'envoient des statistiques les uns aux autres (trames sur la couche degré connexion ) sans l'utilisation de net get access to. En termes d'adressage IP, une communauté proche correspond normalement à un sous-réseau IP (préfixe d'adresse IP identique).

source img : ABC reseau

Répéteur :

utilisé pour copier et régénérer un signe (devenu trop faible). Il utilise obligatoirement le même canal car le get droit d'entrée au point, mais le ssid (nom du réseau) peut être spécifique, ce qui permet de différencier les 2 réseaux créés. (souvent avec the_ext). Si, en principe, vous pouvez doubler la variété du réseau Wi-Fi, il faut savoir que le débit sera divisé par deux (variable compatible avec la configuration matérielle), car le répéteur utilise la moitié de la bande passante pour communiquer avec le terrain. Ex : une version sans fil n 300 mbit/s fournira donc au mieux une vitesse théorique de cent cinquante mbit/s aux gadgets connectés.

Routeur

le routeur est un appareil qui connecte de nombreux réseaux, organisant une « interconnexion ». Il doit donc disposer d'une interface dans chacun des réseaux auxquels il est jusqu'à présent connecté. (il a de nombreuses cartes communautaires, chacune connectée à un réseau). Sa fonction peut être de diriger (= acheminer) les paquets acquis parmi les réseaux uniques en leur genre. La caractéristique importante d'un routeur sur une communauté est d'être un "centre de tri" afin qu'il dirige les paquets vers son bureau de routage ; le bureau de routage suggère quelle passerelle utiliser pour s'inscrire à une communauté . Tout appareil lié à une communauté dispose d'un bureau de routage, même une imprimante, un smartphone.

Si un routeur "route" les données, il a également des capacités différentes :

-nat : garantit la traduction des adresses ip internes (non précises et souvent non routables) du réseau de proximité en un fixe d'adresses externes précises et routables.

-firewall : qui filtre les visiteurs entrants et sortants du site (sécurité)

- redirection de port : qui permet d'accéder à un port PC du réseau local via le terrain

-serveur dhcp : qui distribue systématiquement les adresses ip au matériel de la communauté de voisinage

le routeur intègre également, au niveau matériel, le plus souvent : - un modem adsl qui permet la connexion à internet de l'ensemble des machines du réseau. (c'est la "boîte" de votre fai = fournisseur d'accès)

-un accès wifi au facteur (ap)

-un commutateur communautaire vous permet d'attacher les gadgets et le plus simple a une fonction de tri... Les boîtiers fai servent de routeurs et de passerelles, mais les capacités de routage et de wifi peuvent être désactivées ou non, auquel cas un routeur wifi doit être connecté à leur. Quel routeur sélectionner ? Voir notre dossier surtout bien jeter un oeil à la garantie (2 ans minimum) du prestataire SAV ; réalisez que le plus souvent les interfaces (et les instructions) sont en anglais. À l'heure actuelle, les routeurs de pointe sont compatibles avec le tout nouveau wifi ac général, en plus du célèbre g, et sont bi-bande (2,4 ghz et 5 ghz). +=> dossiers d'études

Le routeur à l'intérieur de la communauté voisine

choisissez votre conteneur, routeur ou matériel ap

configurer un routeur en tant qu'ap wifi

obtenez un droit d'entrée sur votre terrain pour le paramétrer

réseau local avec box et routeur

Routeur 4g / 5g

routeur (voir ci-dessus) dont l'élément modem permet à l'outil de se connecter au réseau internet 4g d'un opérateur cellulaire. Le composant routeur / ap permettra de partager cette connexion Internet avec des gadgets (ordinateurs, pilules, etc.) via le wifi ou stressé avec les ports rj45 de l'outil.

+=> lire le tout nouveau blog abc router 4g

ssid : (carrier set identifier)appel attribué à un réseau wifi sous la forme d'une clé alphanumérique de 32 personnes qui l'identifie de manière unique. C'est par conséquent le nom d'une communauté wifi : ex : wanadoo_xxx ou ma communauté. Un acheteur sans fil souhaite comprendre le SSID du réseau auquel il souhaite se connecter. Ne pas être obligé de : bssid (base provider set identifier) chaque droit d'accès au point est identifié à l'aide de mac face. Essid (prolonged carrier set identifier) est le nom du réseau qui couvre plus d'un droit d'accès aux points participant au sein du même réseau sans fil pour amplifier la couverture géographique. Transférer

network switch ou transfert en anglais permet de relier plusieurs machines collectivement, il gère (et mémorise) intelligemment les trames et adresses qui circulent et les dirige vers le port adéquat sur le terrain. Un transfert est un équipement qui connecte plusieurs câbles dans un réseau d'ordinateurs portables. Il s'agit souvent d'un conteneur avec de nombreux ports ethernet (parmi 4 et cent). Il a donc le même look qu'un concentrateur (hub, sorte de multiprise communautaire, aujourd'hui non utilisé au don). Il est tout à fait faisable de cascader des interrupteurs (connectés les uns aux autres)... Sans abus ! Contrairement à un concentrateur, un transfert transfère les données qu'il reçoit sur tous les ports. Il connaît notamment une manière de décider sur quel port il doit envoyer une trame (faits), en fonction de l'adresse à laquelle cette instance est destinée. Contrairement à un routeur, un transfert ne supporte plus le protocole ip. Il utilise des adresses mac et non des adresses IP pour les statistiques de direction.

Le switch construit donc dynamiquement une table qui associe les adresses mac aux ports correspondants. Vous entendrez de temps en temps environ pont ou bridge en anglais. Un pont n'est rien d'autre qu'un transfert avec les deux ports les plus pratiques. Donc si vous reconnaissez le switch, vous connaissez déjà le pont !

TCP/IP

tcp/ip est l'ensemble de protocoles (règlements de communication) utilisés pour transférer des enregistrements sur le protocole net

- ip signifie internet protocol : protocole utilisé sur le net. Le protocole IP permet aux systèmes informatiques reliés à ces réseaux de communiquer entre eux via un accord.

- tcp vérifie le transport en découpant d'énormes paquets d'enregistrements en paquets plus petits afin qu'ip les accepte en numérotant les paquets, et à la réception en les réassemblant avant de les donner au logiciel. Url url = localisateur d'aide uniforme une url est une mise en page séculaire pour désigner une aide web (une ligne de texte simple qui permet de découvrir une aide (contenu textuel, photographie, chanson, vidéo, logiciel, etc.) au net.)la ligne de texte que vous remarquez sur votre navigateur (http://... Http://www. Allocine. Fr/seance/salle_gen_csalle=p0728. Html

l'url répond à 3 questions :

commentaire ? (http://) = nom du protocole

où ? (www. Allocine. Fr/) = nom du serveur

quoi ? (séance/salle_gen_csalle=p0728. Html) = chemin d'accès

ce sont des serveurs dns qui comprennent, trient et orientent les recherches

en fait ces adresses url correspondant à une adresse ip d'ordinateur où se situe l'information

ex : 224. 31. 192. 5 est équivalent à www. Truc. Ve

VPN

un vpn crée, via une connexion confortable, une communauté virtuelle non publique entre les réseaux : vous et le net. La relation entre les deux réseaux se fait via un tunnel confortable et crypté

un serveur personnel virtuel est un sous-ensemble d'un serveur d'hébergement Internet avec son propre système de travail. Il s'agit d'un type d'ordinateur fonctionnant en ligne, qui est le plus souvent un serveur Internet.

wds : (gadget de distribution sans fil)

wds est une fonction qui permet à deux points d'accès (ou plus) d'être reliés ensemble, dans le but d'augmenter la variété de signes et/ou la quantité de connexions en utilisant la mise en place d'un lien hypertexte entre obtenir l'accès aux facteurs d'utilisation des adresses mac. Ensuite diverses possibilités de configurations existent (répéteur, pont, pont avec ap... Suivant les modèles) pour fonctionner, les wds doivent être effectués sur les 2 points d'entrée et donc le matériel utilisé doit pouvoir être configuré dans wds : la plupart des conteneurs d'emballage ISP modernes ne le permettent plus, donc dans ce cas, vous devez télécharger un wds comme un routeur/ap d'esprit. Mieux vaut utiliser 2 mêmes aps du même producteur. Cette fonctionnalité, qui semble la plus simple à réaliser en wifi g et avec une clé wep, est la plus simple présente sur certains aps ou routeurs.

Wifi : (constance wi-fi ou wi-fi ethernet).

[en outre, voir le fichier wifi ] wi-fi ou wifi est un ensemble de protocoles de communication wi-fi régis à l'aide des exigences de l'institution 802. Eleven. Un réseau Wi-Fi permet de connecter de nombreux appareils informatiques (ordinateur portable, routeur, téléphone portable, conteneur Internet, etc.) via des ondes radio à l'intérieur d'un réseau d'ordinateurs portables, un bon moyen de permettre la transmission d'informations entre eux. Présenté pour la première fois en 1999, le 802. Onze normes décrivent les caractéristiques d'un réseau Wi-Fi de localisation à proximité (WLAN). Il est tout à fait possible de connecter des périphériques à une liaison haut débit : de 11 mbit/s (6 mbit/s réels) en 802. 11b, à 54 mbit/s (25 mbit/s réels) en 802. 11a ou 802. 11g, six cents mbit/s pour le 802. 11n, et 1. 3 gbit/s théorique pour le 802. 11ac normalisé si l'on considère celui de 2013. La portée peut atteindre plusieurs dizaines de mètres en intérieur (typiquement entre 20 et 50 m) sans aucun obstacle gênant entre l'émetteur et le consommateur. Les principales normes :

802. 11a avec un rythme de 54m/bits/s sur 5ghz sur 10m de distance (presque disparu)

802. 11b avec une vitesse de 11m/bits/s sur 2. 4ghz sur une distance de 300m (commun)

802. 11g avec une charge de 54m/bit/s sur 2. 4ghz sur 300m de distance (pas inhabituel)

802. 11n avec un débit de 300 m/bit/s sur 2. 4 ou 5 GHz sur une distance de 100 m (généralisé)

802. Eleven ac avec un rythme de 300m/bits/s sur 5ghz sur 10 m de distance (courant)

dans le cas satisfaisant, il faut compter sur un débit pratique environ fois inférieur au débit théorique. 2018 : nouveaux noms ! L'alliance sans fil a décidé de remplacer les lettres par des chiffres pour désigner les générations de la communauté sans fil. Ainsi, le destin sans fil 802. 11ax deviendra donc véritablement wi-fi 6. Cette terminologie peut également être utilisée pour consulter les générations wi-fi précédentes, wi-fi 4 pour 802. 11n ou wi-fi 5 pour 802. 11ac, le transmission ultra-moderne à la mode qui est entrée en pression. . Portée et débit (théorique)

Mono-bande ou bi-bande ? Si vous possédez un ou deux appareils nécessitant du sans fil, un routeur à bande unique doit être exceptionnel. Mais si vous avez plusieurs appareils, une grande maison et une terrasse sur laquelle vous pouvez faire face avec une pilule ou un ordinateur portable, mieux vaut opter pour un routeur « bi-bande » pouvant diffuser simultanément en 2,4 ghz et 5 ghz. fréquences. 2. 4 ghz : cette fréquence présente une gamme de premier ordre, mais est plus sensible aux interférences que 5 ghz, car d'autres appareils - comme les téléphones sans fil - peuvent l'utiliser. C'est assez de miles pour les gadgets qui ne sont pas très accrocheurs, y compris les smartphones. 5 ghz :

cette fréquence peut être la meilleure si vous aimez regarder des films qui absorbent un certain nombre de bande passante. Votre pc et votre appareil de vidéo à la demande, ou votre smart tv, utiliseront 5 ghz, tant qu'ils sont compatibles avec cette fréquence. Le scénario en 2015 du wifi ac est désormais intégré à tous les nouveaux produits de pointe, il s'est imposé comme le quasi-populaire il détrône le plus grand format bien connu, le wifi 802. 11n, qui propose différents 100 mètres pour une vitesse théorique allant jusqu'à à 300 mb/s (ou 150 mb/s sur une antenne). La spécificité de n est la présence de mimo (acronyme de multiple input a couple of output) qui permet dans un outil d'avoir plusieurs antennes pour envoyer et acquérir des données.

Le Wifi ac le plus pratique utilise la bande de fréquence 5 GHz, qui est moins perturbée et moins encombrée que les 2,4 GHz classiques utilisées auparavant, pour des débits théoriques annoncés allant jusqu'à un. Trois Go/s. En effet, sur nos gadgets incluant smartphones ou capsules, le débit peut être de 450 mb/s (généralement une seule antenne interne) ce qui est tout de même trois fois plus rapides que les 150 mb/s du wifi L'autre gros métier est dans la diffusion des ondes : le "beamforming"

Le précepte de "beamforming" est de diffuser généralement dans un cercle mais dès que le récepteur est détecté, faire attention à un panneau directionnel plus près de lui.Le wifi ac a le plus d'avantages, grâce à ces ajustements dans la manière dont il fonctionne réellement et à l'intérieur du mode de diffusion du signal : il va sera beaucoup moins dérangé, plus rapide, plus extrême et réduira donc la consommation des gadgets équipés. Qu'en est-il de la rétrocompatibilité ? Avec des gadgets plus anciens ? L'utilisation d'une bande 5 ghz pourrait être gênante du fait que seuls les gadgets préparés avec le wifi 802. 11n (ou wifi 802. 11a) sont bien adaptés, mais les fabricants de puces nous rassurent : le wifi ac sera dans un premier temps présenté en bi-bande ac +n pour être compatible avec toutes les normes existantes. chapeau si les gadgets sont placés sur la même bande de fréquence, l'appareil qui prend en charge la norme la plus récente (ou la plus efficace) s'adaptera à la mode plus ancienne (ou moins verte).

"un routeur avec le 802. 11ac répandu atteindra plus facilement sa vitesse de transfert maximale si vos appareils numériques partagent les mêmes idées avec cette norme" résumé : 802. 11 ac en 5 points

- jusqu'à 1. Trois gbit/s, trois fois plus rapide que le 802. 11n

- six fois plus d'électricité verte que le 802. 11n

- plus fiable et écologique

- assurance plus élevée, résultant en moins de zones mortes

- à l'envers avec le sans fil 802. 11 a et n (en 5 ghz) => améliore : frandroid garde toi commentcamarche => le destin du wifi : toms harware (merveilleux article)

Degré la puissance de votre wifi

de nombreux équipements autonomes (comme insider) mesurent l'énergie de votre wifi (voir la rubrique équipement). Qu'indiquent-ils ?

-la liste des wifi permet d'accéder aux facteurs qui vous entourent, tels que le vôtre.

- les ssids (acronyme de carrier set identifier, c'est-à-dire l'appel de la communauté wi-fi dans la lignée de l'ieee 802. Eleven à la mode)

- les adresses mac (les adresses corporelles du système wif : routeurs...)

- le type de protection (open, wep ou wpa)

- le canal ou canal (de 1 à 11)

- los angeles pression du signal mesuré par dbm, qui est une abréviation du rapport de puissance en décibels (db) entre los angeles puissance mesurée et un milliwatt (mw). Plus cette valeur s'approche de -30 dbm, plus le signal est citadelle et ultime. Un signe à -55 dbm est plus puissant qu'un signe à -70 dbm.

le mode de mise en réseau le plus courant est dans infrastructure , un mode de fonctionnement qui permet la connexion via un droit d'entrée au point (ap ou champ). Il y a aussi le mode "pont", qui est utilisé pour attacher un ou plusieurs accès à des points ensemble pour étendre une communauté stressée et connecter deux réseaux ; de même, il existe le mode répéteur "range-extender" qui permet de répéter un signal wifi (qui s'est avéré trop faible) plus loin. Le mode " advert-hoc ", peu utilisé dans un petit cercle de parents, permet aux systèmes informatiques équipés d'une carte sans fil de se connecter sans délai les uns aux autres.

Pont Wifi

wisp pour émetteur de service internet sans fil rappel : un hotspot est un facteur d'accès sans fil à des services web sur internet. Le hotspot (dans un café, un aéroport, une gare, etc.) propose donc d'accéder à un réseau wi-fi wi-fi permettant aux clients de terminaux mobiles de se connecter au net. Le droit d'accès accordé pour cette raison peut être libéré ou payé par l'intermédiaire de la personne. Les opérateurs, à l'arrière des hotspots, sont appelés wisp (wirelles internet service provider = wireless net issuer)

un routeur aura un mode "consommateur wisp" (wisp isp = wisp) qui vous permet d'utiliser un routeur client pour obtenir le réseau du wifi et le redistribuer pour vos gadgets. Exemple concret :

le plus souvent, les chambres de l'auberge n'ont pas de prise Ethernet et ne permettent que l'accès au wifi. Pour créer votre propre réseau wi-fi personnel dédié, vous aurez besoin d'un routeur wi-fi qui fonctionne en mode feu follet qui fait plus que simplement répéter le réseau du motel (fonction de répéteur qui étend la communauté).

En mode Wisp, le routeur se connecte à la communauté hôtelière en tant que consommateur (comme votre ordinateur portable, clairement), mais il crée ensuite un nouveau réseau à l'usage de la communauté hôtelière de la même manière que votre routeur. Utilise la connexion adsl. Cela connecte ensuite à la page Internet du réseau du lodge l'utilisation de votre appareil lié au routeur (téléphone portable, pilule, ordinateur), tous les gadgets peuvent avoir un droit d'accès net car le réseau du motel verra plus facilement le routeur - il pourrait ne pas voir l'ordinateur portable ou le chromecast ou le téléphone ou autre chose - et - personne d'autre ne verra votre chromecast. Wlan pour la communauté de région locale wi-fi) ou sans fil

réseau local de proximité qui utilise le wifi (ondes radio) de préférence aux câbles. Il nécessite généralement un (ou plusieurs) accès au point (ap) souvent effectué à l'aide de fichiers isp ou via des passerelles-routeurs. Wpa : accès wi-fi protégé ( wpa puis wpa2 )

solution de protection de la communauté wifi fournie par l'alliance wifi , dans le but de combler les lacunes de wep. Le protocole utilisé (tkip) permet la génération aléatoire de clés et offre la possibilité d'éditer la clé de chiffrement de nombreuses instances selon la 2ème, pour plus de sécurité. (voir "clé de cryptage wifi")

wps : configuration Wi-Fi couverte

communauté de proximité wi-fi simple et sécurisée populaire pour simplifier le segment de configuration de sécurité des réseaux sans fil. Il permet aux personnes ayant peu de connaissances en matière de sécurité de configurer l'accès à wpa, pris en charge à l'aide d'appareils wi-fi. Le plus souvent, l'utilisateur voulant ajouter un outil au réseau appuie sur un bouton (physique ou virtuel), à chaque fois à l'entrée du point d'accès et sur le nouvel outil.

4g

La 4g est le réseau cellulaire de la 4e ère qui ouvre le très haut débit à l'alternative des statistiques sur les smartphones et les pilules. Nous utilisons le terme « 4g » par rapport à la 3g, qui laisse déjà passer un rythme confortable sur les appareils mobiles qui pourraient en être équipés. Le réseau utilise la technologie lte (évolution à long terme) et offre un accès à très haute vitesse, pouvant aller jusqu'à une centaine de mégabits/2j, c'est-à-dire. E. Un débit cinq fois meilleur que celui du 3g+ branché et donc similaire à celui fourni via la fibre optique chez les particuliers. Pour en profiter, vous devez être équipé d'un appareil mobile compatible et d'une fonctionnalité souscrite à un forfait approprié.

rapport ------------------------- ------------------------ -------------------------------- --

dispositif de connexion

- carte réseau ethernet

la carte réseau rj45 est l'outil qui permet à l'ordinateur portable de communiquer avec d'autres machines sur un réseau de voisinage. Un câble rj45 (câble ethernet) est relié à cette carte communautaire.

- câble réseau ou câble ethernet ou câble rj 45 un câble communautaire est constitué de quatre paires de fils torsadés et sert à transmettre des informations afin d'assurer un échange verbal de gadget sur une communauté stressée. La période maximale du câble doit être de 100 m. Le protocole de communication utilisé est : protocole ethernet ou ieee 802. 3

- Wifi

carte la carte wifi est un outil qui permet à un pc de communiquer avec d'autres machines sur un réseau wi-fi local ou de se connecter à un hotspot. Selon le standard de la carte wifi (b, g et n) le débit de transmission des faits varie de onze Mbps pour le b branché à trois cents mbps pour le n répandu. La carte wifi existe sous de nombreux formats : pci, pci-e , usb,...

- une passerelle est un serveur intermédiaire entre les systèmes informatiques d'une communauté. La passerelle par défaut (passerelle) permet de connecter des réseaux avec différents protocoles, c'est loin l'adresse IP de l'appareil (généralement un routeur ou un boîtier) à l'aspect réseau interne qui permet de se connecter à n'importe quel autre réseau extérieur ( rapporter). En fait, le terme passerelle est utilisé pour désigner un modem-routeur ou champ fai qui "route" au niveau du réseau.

- un pont est une passerelle particulière, qui est utilisée à l'intérieur d'une communauté physique identique, pour connecter des réseaux du même type. Un pont a un pied dans chaque réseau. Un pont analyse les adresses mac et ignore le protocole de communication ci-dessus, mais appelle un même protocole sur chaque facette du pont.

-le routeur sert de passerelle pour connecter des réseaux exclusifs à l'aide d'adresses communautaires IP et optimise l'utilisation d'un bureau de correspondance par les visiteurs du site d'information. Le plus souvent, la boîte du FAI sert de routeur.

-le répéteur : permet de répéter et de régénérer un signal (qui s'est avéré trop vulnérable) . Il doit utiliser le canal égal comme droit d'accès au point, mais le ssid (nom de communauté) peut être exceptionnel, ce qui permet de distinguer les deux réseaux créés.

-le concentrateur ou hub permet de connecter divers gadgets sur ses ports

remplacé par

-le switch : transfert qui connecte de nombreux gadgets sur ses ports en passant par l'étude, le filtrage, la segmentation et le tri des statistiques qui circulent. Les conteneurs d'emballage isp vous permettront de joindre de nombreux appareils et serviront donc de transfert.

- le proxy :

c'est un système intermédiaire entre les ordinateurs d'une communauté dont la raison est de faire des requêtes dans la région d'un pc.

- pare-feu :

gadget protégeant un pc ou une communauté des intrusions pirates en filtrant les connexions qui peuvent être légales, bloquées, rejetées... En fonction des ports utilisés. Ce filtrage peut être matériel en configurant le routeur, un proxy... Ou logiciel via l'utilisation d'un logiciel de pare-feu personnel y compris celui proposé par l'utilisation de home windows ou autre.

- box adsl : un conteneur est, selon une plage horaire usuelle utilisée en france, une forme de box servant d'équipement de terminaison communautaire, qu'un fournisseur d'accès Internet (fai) propose à ses abonnés haut débit (pour l'adsl ou le câble) de gagner du triple play (net, téléphonie ip et télévision ip), et des fonctionnalités communautaires supplémentaires (modem, routeur, passerelle, switch, accès wi-fi au point).

--------------------------------------------

Lexique spécial freebox

- ip freebox : définit l'ip de votre freebox (passerelle réseau) si vous choisissez une configuration guide. -dhcp activé : en mode dhcp activé, la freebox attribue des adresses ip aux ordinateurs qui lui sont liés et configurés en tâche ip automatisée. -begin/quit dhcp : personnalise le nombre d'ordinateurs reliés (si dhcp activé). Si 4 systèmes informatiques sont connectés, vous pouvez définir 192. 168. Zéro. 1 (début) et 192. 168. 0. Quatre (fin). - ipdmz

: ouvre tous les ports à l'adresse IP que vous spécifiez. Pour désactiver le dmz, vous devez saisir une adresse IP dont l'octet restant (la dernière plage de l'adresse IP) est égal à zéro. Par exemple 192. 168. 1. 0 ou 192. 168. Zéro. 0.

- ip du freeplayer : dans le cas où vous utilisez le freeplayer, proposez ici l'ip de l'ordinateur sur lequel est monté votre mod freeplayer. -répondre au ping : en mode activé, il permet de ping (interroger) votre freebox depuis l'extérieur. Cela vous permet véritablement de vérifier à distance si votre freebox est synchronisée ou non.

-wol proxy

: permet le "wake on lan" (consiste à tourner pour votre pc depuis votre communauté). L'option doit être activée et votre ordinateur doit l'aider. - redirection de port : ouvre les ports de votre choix sur le portable (via son ip) de votre choix. -redirection des degrés de port : choix identique mais pour plus que quelques ports. -locations DHCP permanentes : permet à DHCP d'attribuer une adresse IP spécifique principalement basée sur l'adresse Mac préférée. -upnp av vous propose d'accéder directement depuis votre tv (relié à la box tv) à au moins un ou plusieurs ordinateurs positionnés sur votre quartier (qu'ils soient ou non reliés à la freebox via ethernet ou wifi). Vous pouvez alors parcourir le contenu (films, clichés...) et le diffuser sur votre téléviseur, grâce à votre télécommande freebox. L'installation du logiciel upnp sur le pc est nécessaire pour pourcentager les documents que vous souhaitez rendre accessibles.

Conclusion

dans un réseau , la conversation entre systèmes informatiques se déroule au rythme d'un protocole (guidelines) nommé tcp/ip et grâce aux adresses ip de chaque outil . Un routeur route et gère les visiteurs du site. Il agit en outre comme une passerelle entre le réseau local et le net. une passerelle permet l'interconnexion d'un réseau à un autre. Le routeur effectue une "traduction d'adresse réseau" ou nat selon qu'il s'adapte à l'adresse IP extérieure attribuée à l'aide du FAI avec les adresses IP internes du système de réseau. Une entrée get to factor (ap) est une passerelle vers un réseau stressé pour un réseau wifi qui doit être crypté avec une clé wpa le transfert (ex hub) est un dispositif d'interconnexion (= plus d'une prise) le dhcp distribue l'interne adresses IP au système. (voir nat) dns est une liste d'adresses réseau (urls) qui présente les appels/adresses IP avec correspondance.